Pas moins de 1,6 million de sites WordPress ont été ciblés par une campagne d'attaques à grande échelle active provenant de 16 000 adresses IP en exploitant les faiblesses de quatre plugins et 15 thèmes Epsilon Framework.

La société de sécurité WordPress Wordfence, qui a divulgué les détails des attaques, a déclaré jeudi avoir détecté et bloqué plus de 13,7 millions d'attaques visant les plugins et les thèmes en 36 heures dans le but de prendre le contrôle des sites Web et de mener des actions malveillantes.

Les plugins en question sont Kiwi Social Share (<= 2.0.10), WordPress Automatic (<= 3.53.2), Pinterest Automatic (<= 4.14.3) et PublishPress Capabilities (<= 2.3), dont certains ont été patché datant de novembre 2018. Les thèmes Epsilon Framework impactés et leurs versions correspondantes sont les suivants -

Activello (<=1.4.1)

Aisés (<1.1.0)

Allégeant (<=1.2.5)

Antréas (<=1.0.6)

Bonkers (<=1.0.5)

Brillance (<=1.2.9)

Malade (<=2.1.6)

MedZone Lite (<=1.2.5)

NatureMag Lite (pas de patch connu disponible)

NewsMag (<=2.4.1)

Journal X (<=1.3.1)

Pixova Lite (<=2,0.6)

Régina Lite (<=2,0,5)

Forme (<=1.2.8)

Transcender (<=1.1.9)

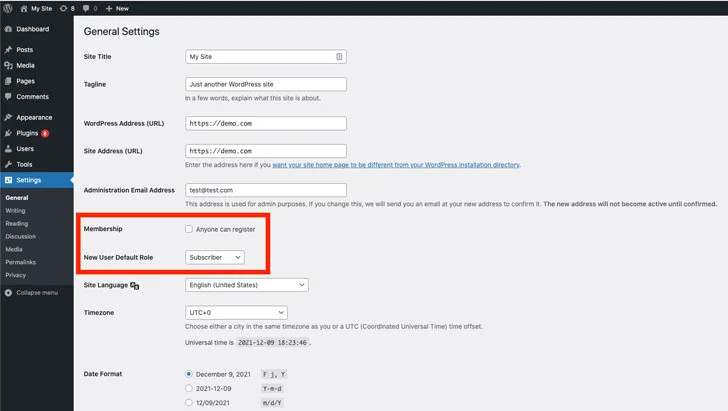

La plupart des attaques observées par Wordfence impliquent que l'adversaire mette à jour l'option « users_can_register » (c'est-à-dire que tout le monde peut s'inscrire) sur activé et définisse le paramètre « default_role » (c'est-à-dire le rôle par défaut des utilisateurs qui s'inscrivent sur le blog) à administrateur, ainsi permettant à un adversaire de s'inscrire sur les sites vulnérables en tant qu'utilisateur privilégié et d'en prendre le contrôle.

La société de sécurité WordPress Wordfence, qui a divulgué les détails des attaques, a déclaré jeudi avoir détecté et bloqué plus de 13,7 millions d'attaques visant les plugins et les thèmes en 36 heures dans le but de prendre le contrôle des sites Web et de mener des actions malveillantes.

Les plugins en question sont Kiwi Social Share (<= 2.0.10), WordPress Automatic (<= 3.53.2), Pinterest Automatic (<= 4.14.3) et PublishPress Capabilities (<= 2.3), dont certains ont été patché datant de novembre 2018. Les thèmes Epsilon Framework impactés et leurs versions correspondantes sont les suivants -

Activello (<=1.4.1)

Aisés (<1.1.0)

Allégeant (<=1.2.5)

Antréas (<=1.0.6)

Bonkers (<=1.0.5)

Brillance (<=1.2.9)

Malade (<=2.1.6)

MedZone Lite (<=1.2.5)

NatureMag Lite (pas de patch connu disponible)

NewsMag (<=2.4.1)

Journal X (<=1.3.1)

Pixova Lite (<=2,0.6)

Régina Lite (<=2,0,5)

Forme (<=1.2.8)

Transcender (<=1.1.9)

La plupart des attaques observées par Wordfence impliquent que l'adversaire mette à jour l'option « users_can_register » (c'est-à-dire que tout le monde peut s'inscrire) sur activé et définisse le paramètre « default_role » (c'est-à-dire le rôle par défaut des utilisateurs qui s'inscrivent sur le blog) à administrateur, ainsi permettant à un adversaire de s'inscrire sur les sites vulnérables en tant qu'utilisateur privilégié et d'en prendre le contrôle.

De plus, les intrusions auraient dopés seulement après le 8 Décembre, ce qui indique que « la vulnérabilité récemment patché dans les capacités PublishPress peuvent avoir déclenché des attaquants afin de cibler diverses vulnérabilités arbitraires Options de mise à jour dans le cadre d'une campagne massive, » Chloé Chamberland de Wordfence dit .

À la lumière d'une exploitation active, il est recommandé aux propriétaires de sites WordPress exécutant l'un des plugins ou thèmes susmentionnés d'appliquer les derniers correctifs pour atténuer la menace.

À la lumière d'une exploitation active, il est recommandé aux propriétaires de sites WordPress exécutant l'un des plugins ou thèmes susmentionnés d'appliquer les derniers correctifs pour atténuer la menace.